漏洞扫描器

主动扫描

主动扫描通过主动爬虫技术自动探测目标网站或系统的漏洞。

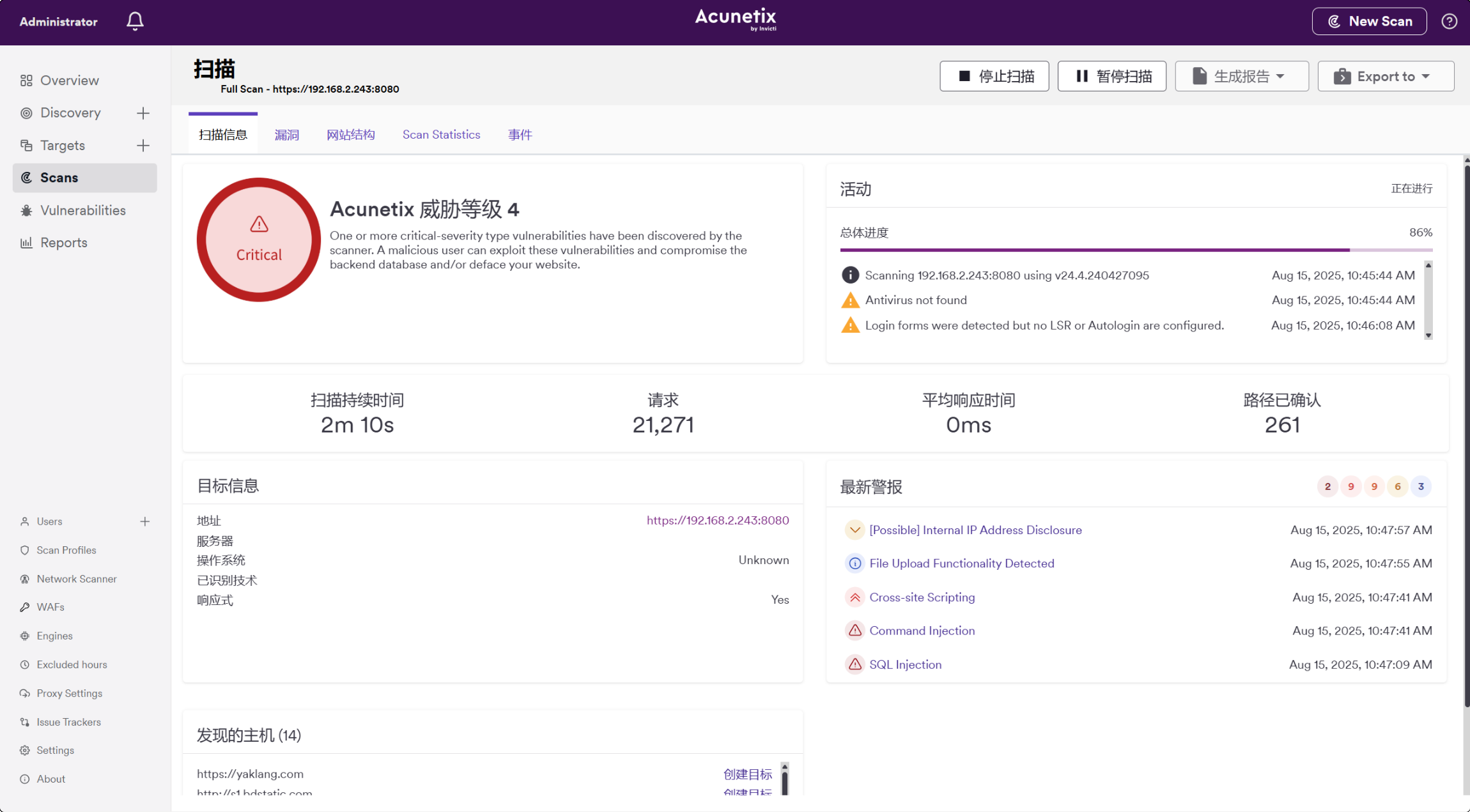

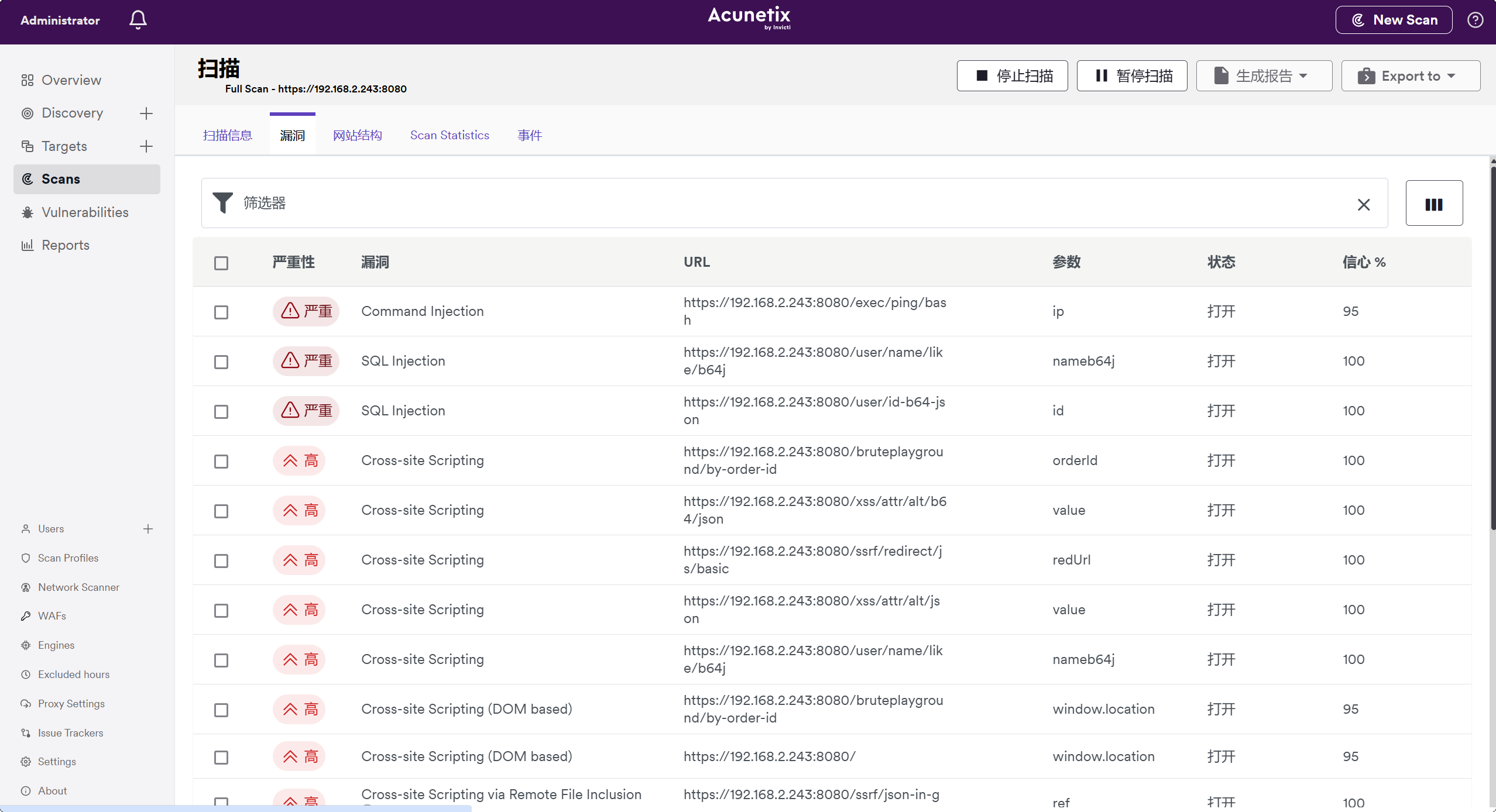

AWVS

AWVS 是一款功能强大的 Web 漏洞扫描工具,专注于扫描 OWASP Top 10 漏洞及常见 Web 历史漏洞。

安装与部署

推荐使用 Docker 方式安装 AWVS,操作简单且便于管理。

docker run -it -d \

--name awvs \

-p 3443:3443 \

--restart=always \

xrsec/awvs

学习版安装

若使用学习版,可通过以下命令快速部署:

bash <(curl -sLk https://fahai.joytion.cn/aDisk/Awvs/check.sh) xrsec/awvs:latest

访问与登录

部署完成后,使用以下信息访问 AWVS 管理界面:

URL: https://your-ip:3443

UserName: awvs@awvs.lan

PassWord: Awvs@awvs.lan

扫描测试

可选择扫描官方提供的测试网站(如 testphp.vulnweb.com)或自建靶场进行测试。

- 登录 AWVS 管理界面。

- 点击 Add a Target,输入目标地址并保存。

- 配置扫描参数后,点击 扫描 按钮启动扫描。

示例:扫描 YAKit 提供的靶场

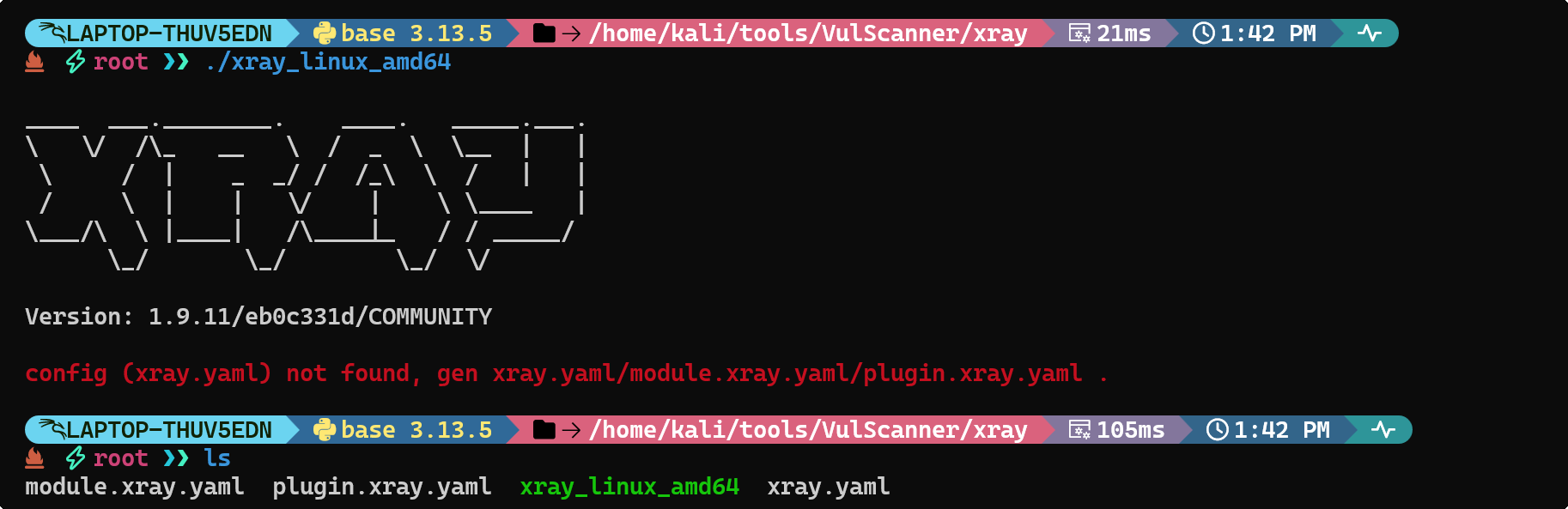

XRay 1.0 洞鉴

XRay 1.0 是一款高效的 Web 漏洞扫描工具。

初始化

下载 XRay 压缩包并解压后,运行以下命令进行初始化:

./xray_linux_amd64

初始化后,当前目录将生成以下配置文件:

module.xray.yamlplugin.xray.yamlxray.yaml

扫描目标

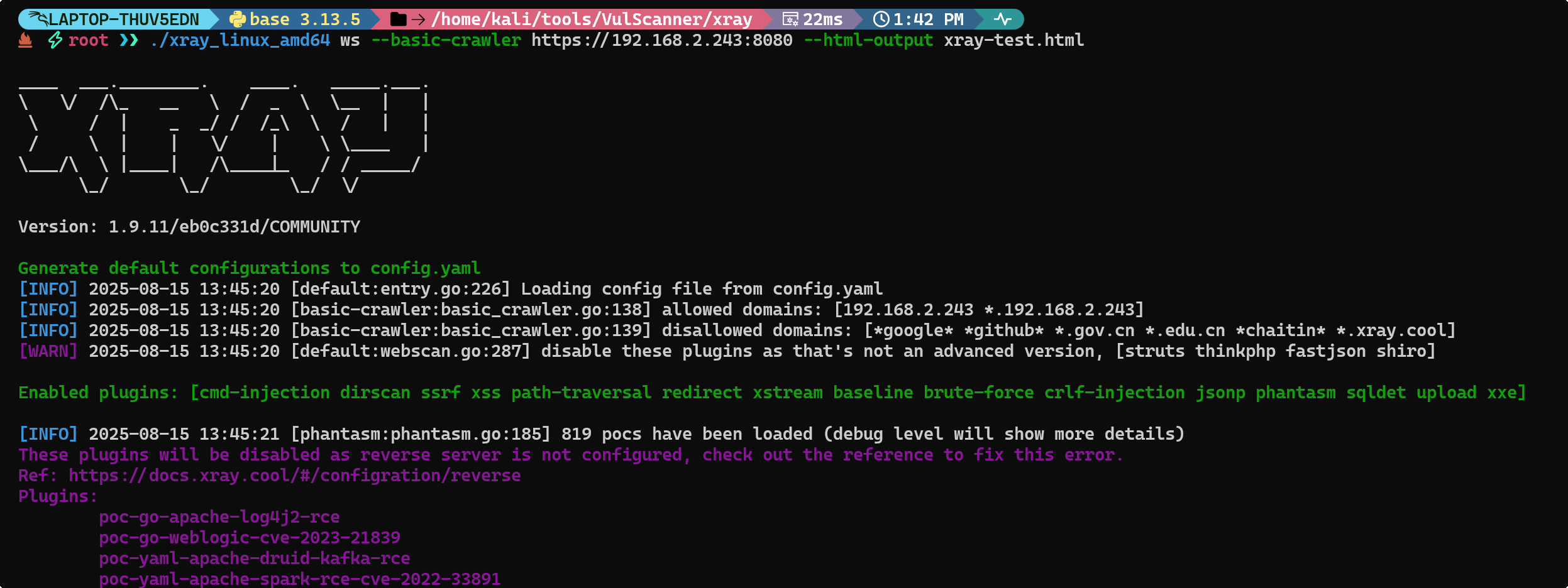

使用以下命令对目标地址进行扫描,扫描结果将保存为 HTML 文件:

./xray_linux_amd64 ws --basic-crawler targetURL --html-output result.html

扫描完成后,结果将保存在 result.html 文件中。

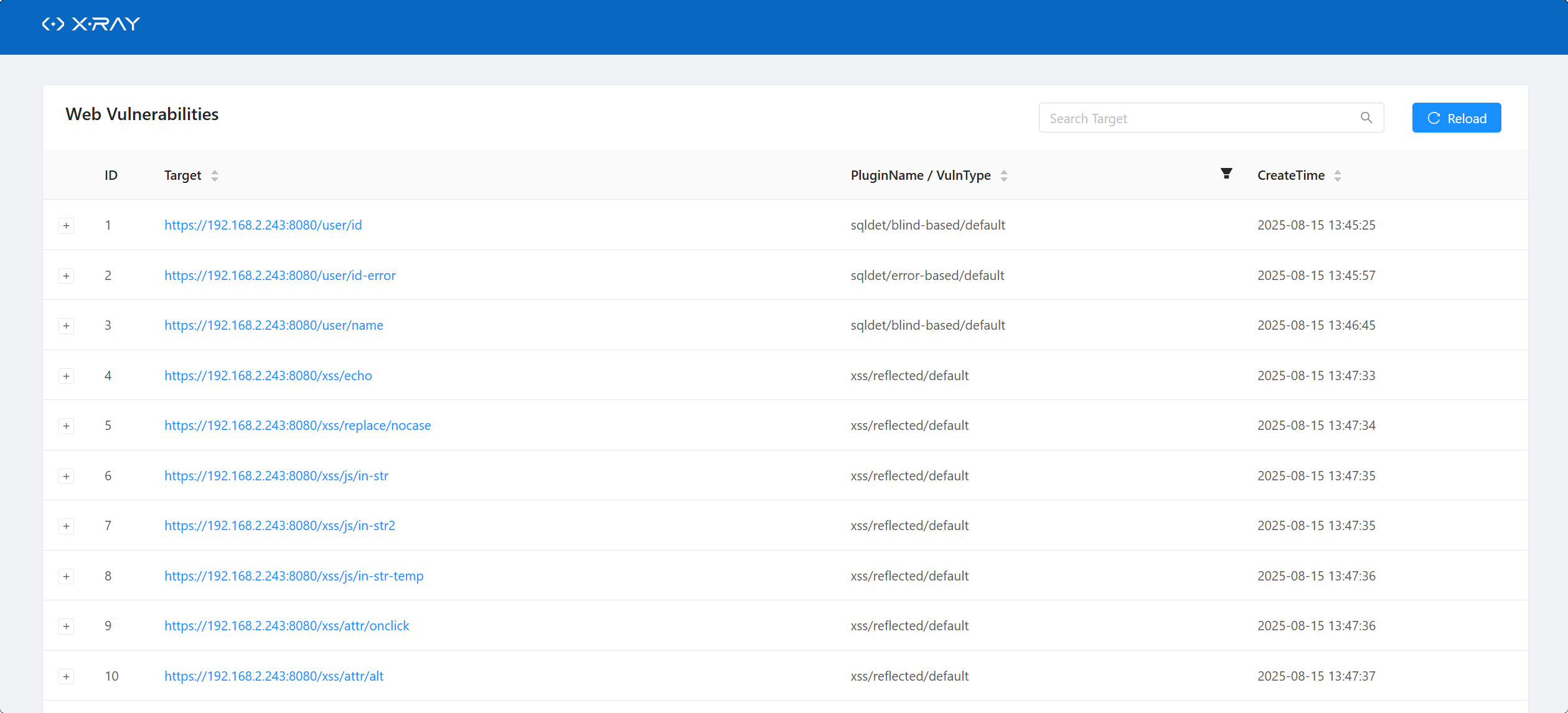

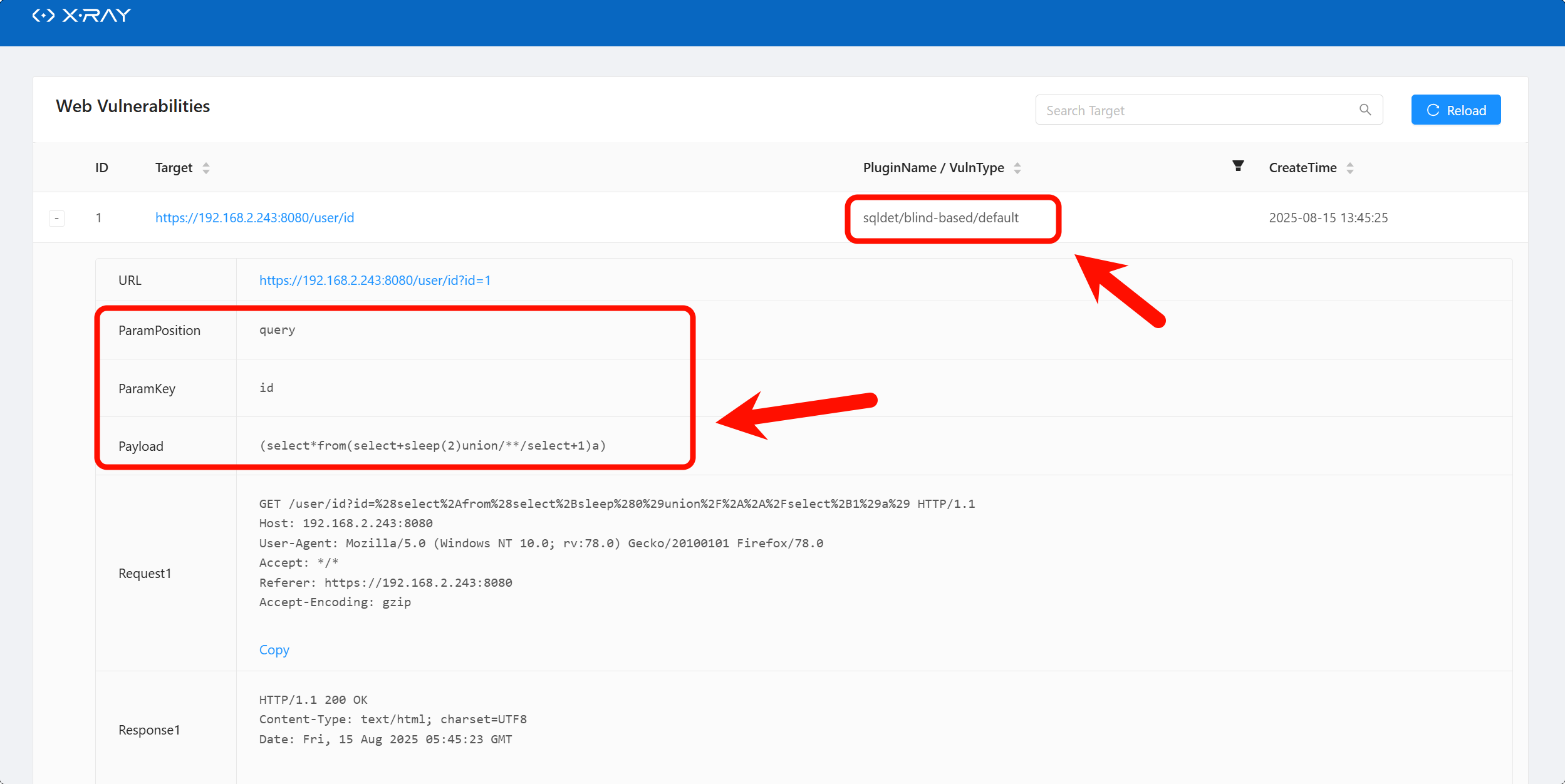

结果分析

扫描结果中包含以下关键信息:

- PluginName / VulnType:漏洞类型。

- ParamPosition:请求方式(

query表示 GET 请求,body表示 POST 请求)。 - ParamKey:漏洞参数名称。

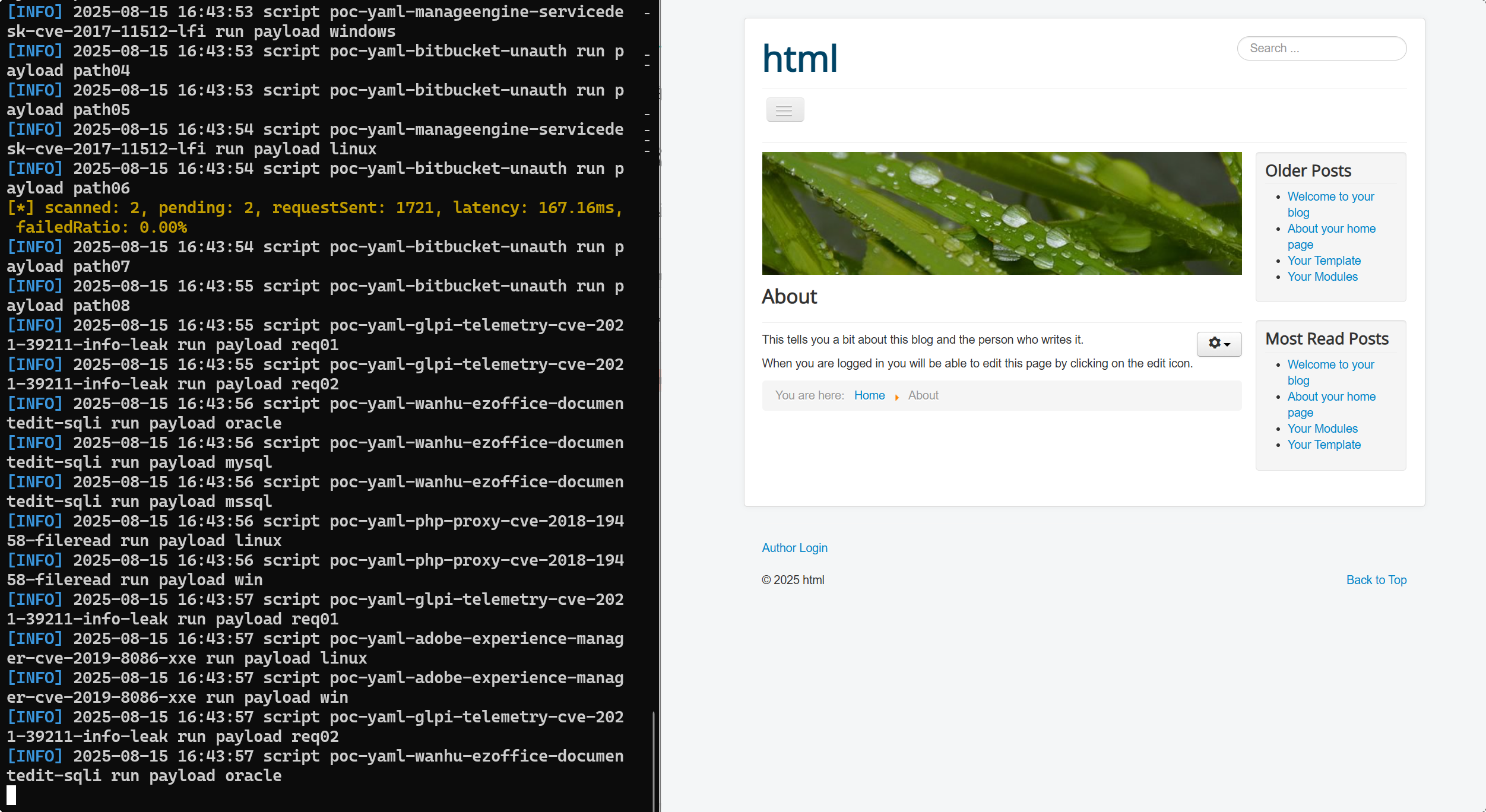

XRay 2.0

XRay 2.0 专注于扫描历史漏洞(N-day 漏洞)。

初始化

运行以下命令初始化 XRay 2.0:

./xpoc_linux_amd64

下载插件

使用以下命令下载最新漏洞插件,插件将保存在 /root/.xray/xpoc/plugins/ 目录:

./xpoc_linux_amd64 pull

扫描目标

对单一目标进行扫描:

./xpoc_linux_amd64 -t targetURL -o result.html

支持从文本文件批量读取目标 URL 进行扫描:

./xpoc_linux_amd64 -i targetURL.txt

xapp

xapp 是一款指纹识别工具。

使用方法

./xapp -t targetURL

rad

rad 是一款强大的爬虫工具,可与 XRay 联动进行漏洞扫描。

注意:rad 在 Linux 环境下不支持以 Root 用户运行,因为其依赖的 Google Chrome 不支持 Root 用户运行。

爬虫工具

使用方法

./xray_linux_amd64 -t targetURL

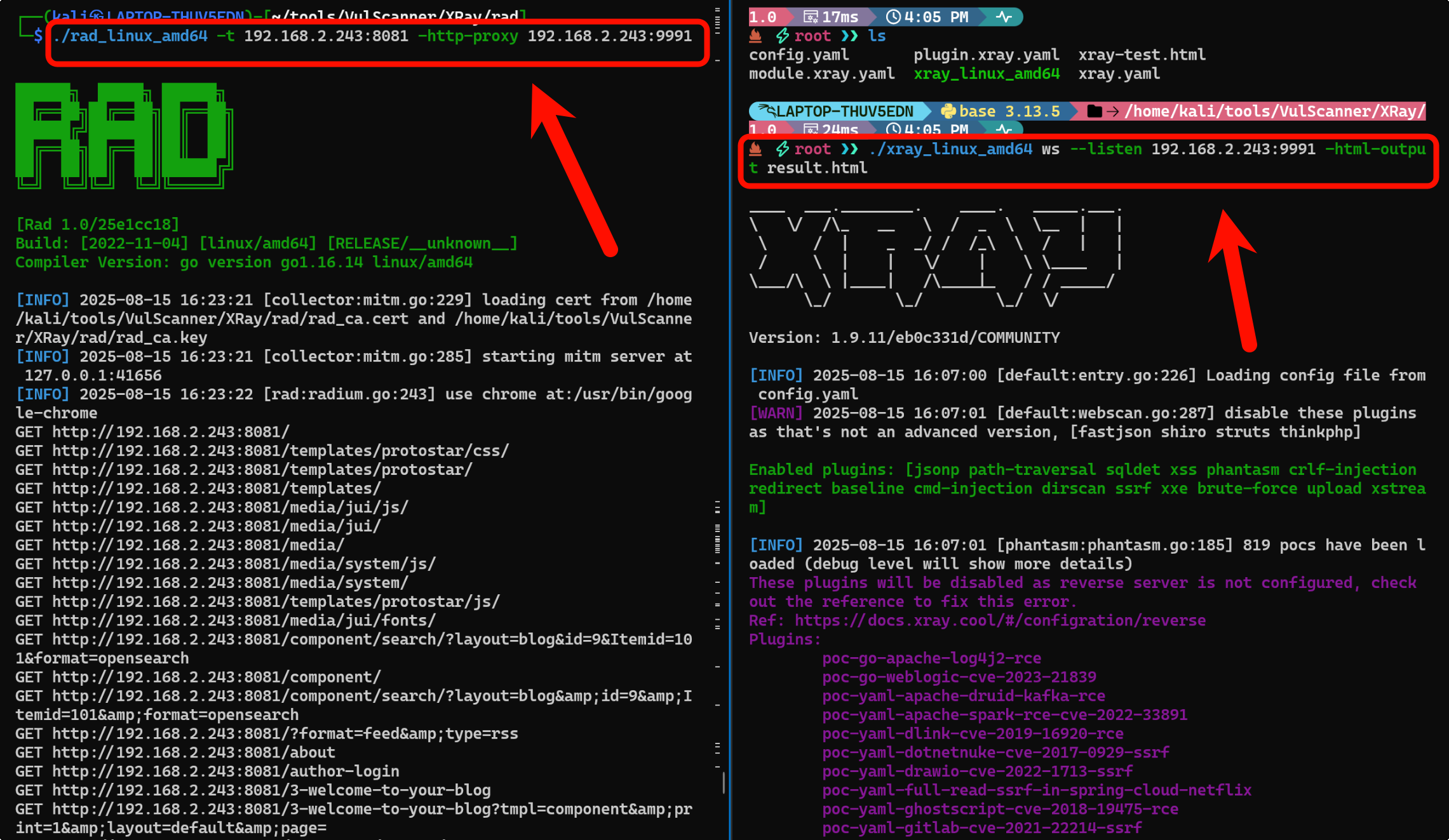

rad 联动 XRay

- 启动 XRay 服务

./xray_linux_amd64 ws --listen ListenIP:Port --html-output result.html

- 运行 rad 并连接 XRay

./rad_linux_amd64 -t targetURL --http-proxy xrayIP:Port

nuclei

nuclei 是一款专注于 N-day 漏洞扫描的工具,可以快速检测已知漏洞。

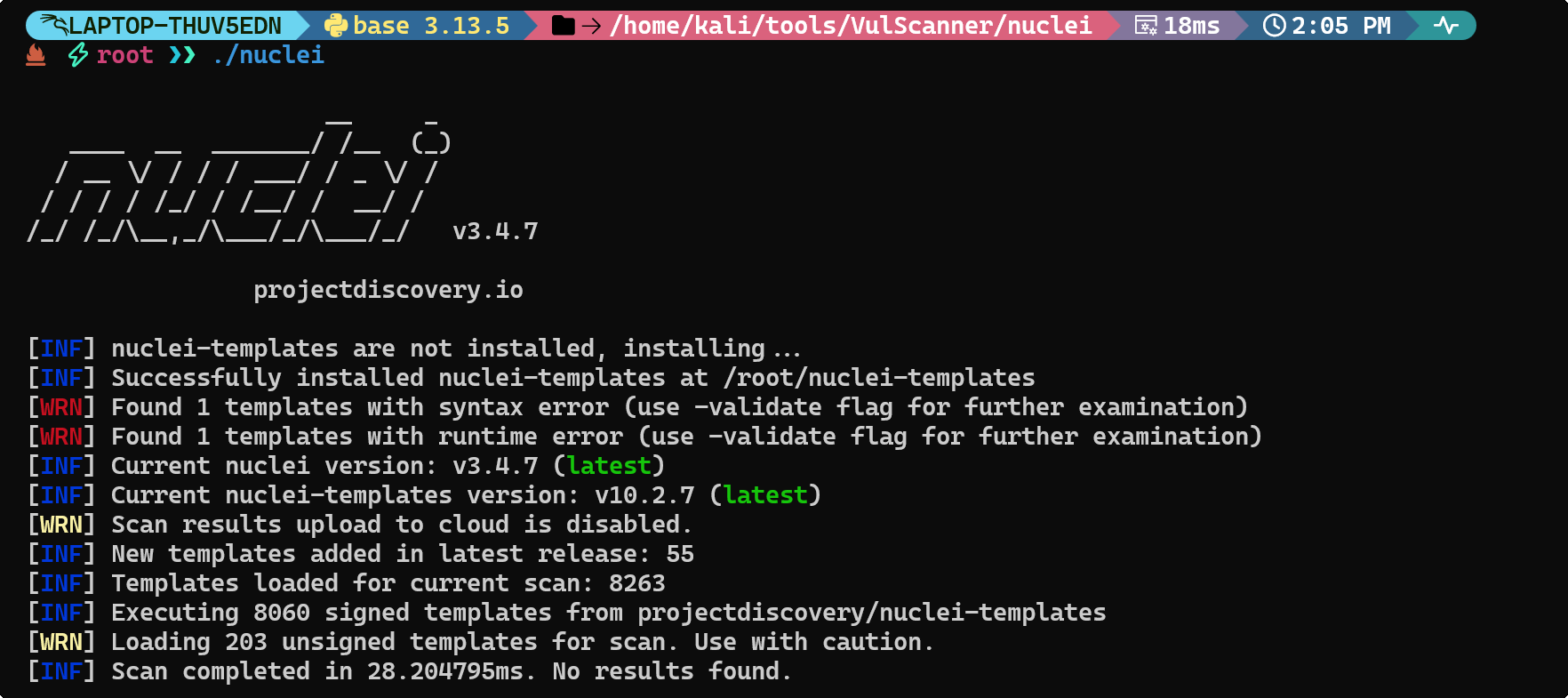

初始化

解压 nuclei 压缩包后,运行以下命令初始化:

./nuclei

初始化将下载漏洞模板,保存在 /root/nuclei-templates 目录。

扫描目标

对单一目标进行扫描:

./nuclei -target targetURL

仅扫描严重和高危漏洞:

./nuclei -target targetURL -s critical,high

从文本文件批量读取目标 URL 进行扫描:

./nuclei -list file.txt -s critical,high

Nessus

Nessus 是一款功能全面的漏洞扫描工具,适用于扫描系统、服务、设备及云环境的非 Web 漏洞,现在也支持 Web 扫描。

安装与部署

使用 Docker 方式安装:

docker run -itd --name=ramisec_nessus -p 8834:8834 ramisec/nessus

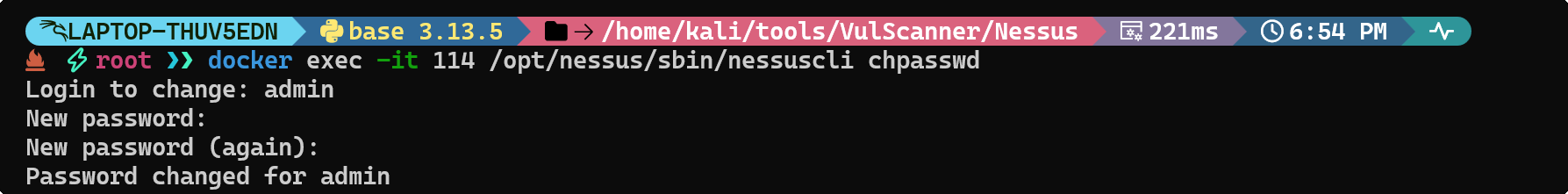

初始化密码

部署完成以后,使用如下命令初始化密码:

docker exec -it containerID /opt/nessus/sbin/nessuscli chpasswd

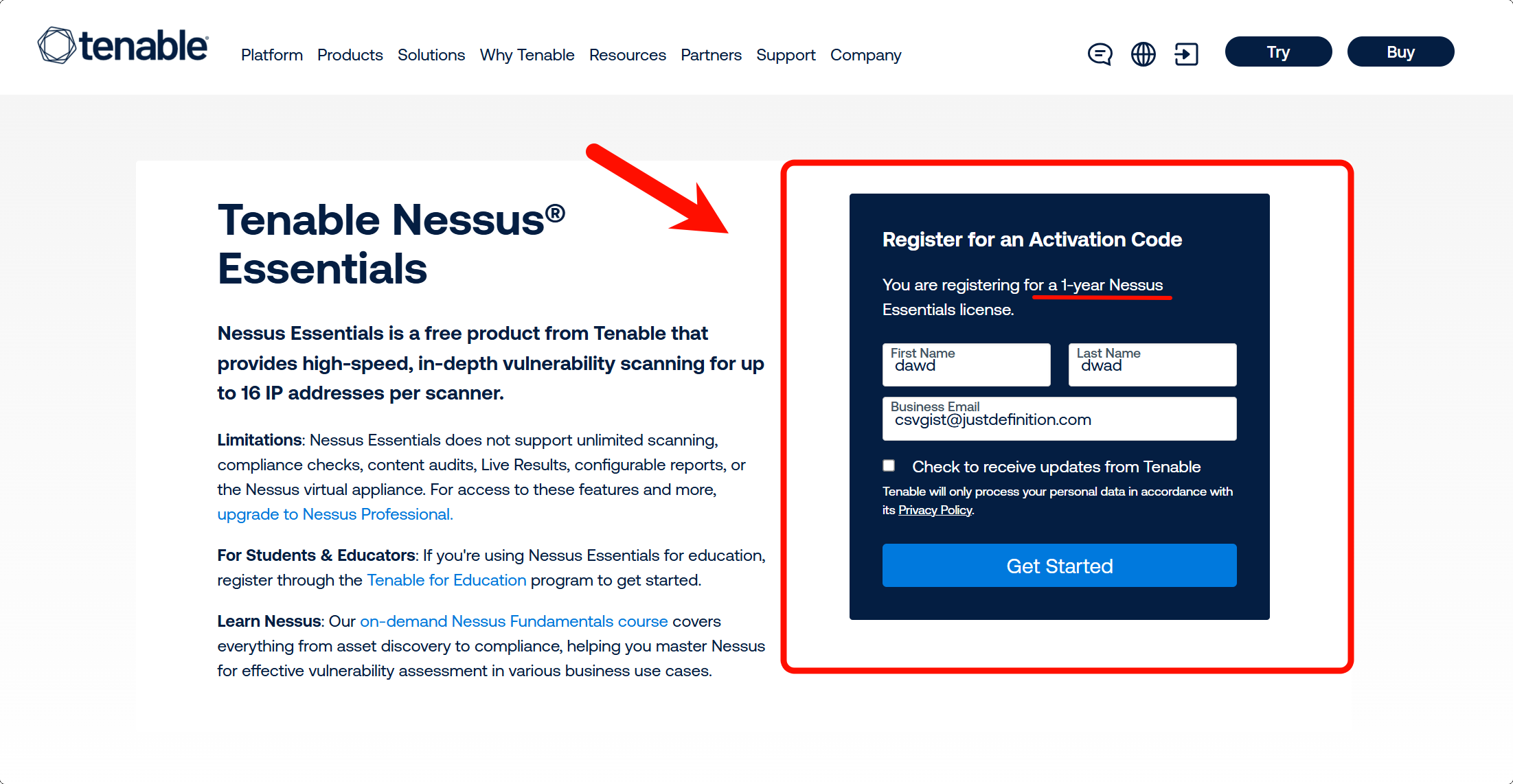

申请激活码

访问 官网,注册并申请一个激活码。

获取到激活码为:S6GU-UPWD-7TFS-MPJM-GFSM

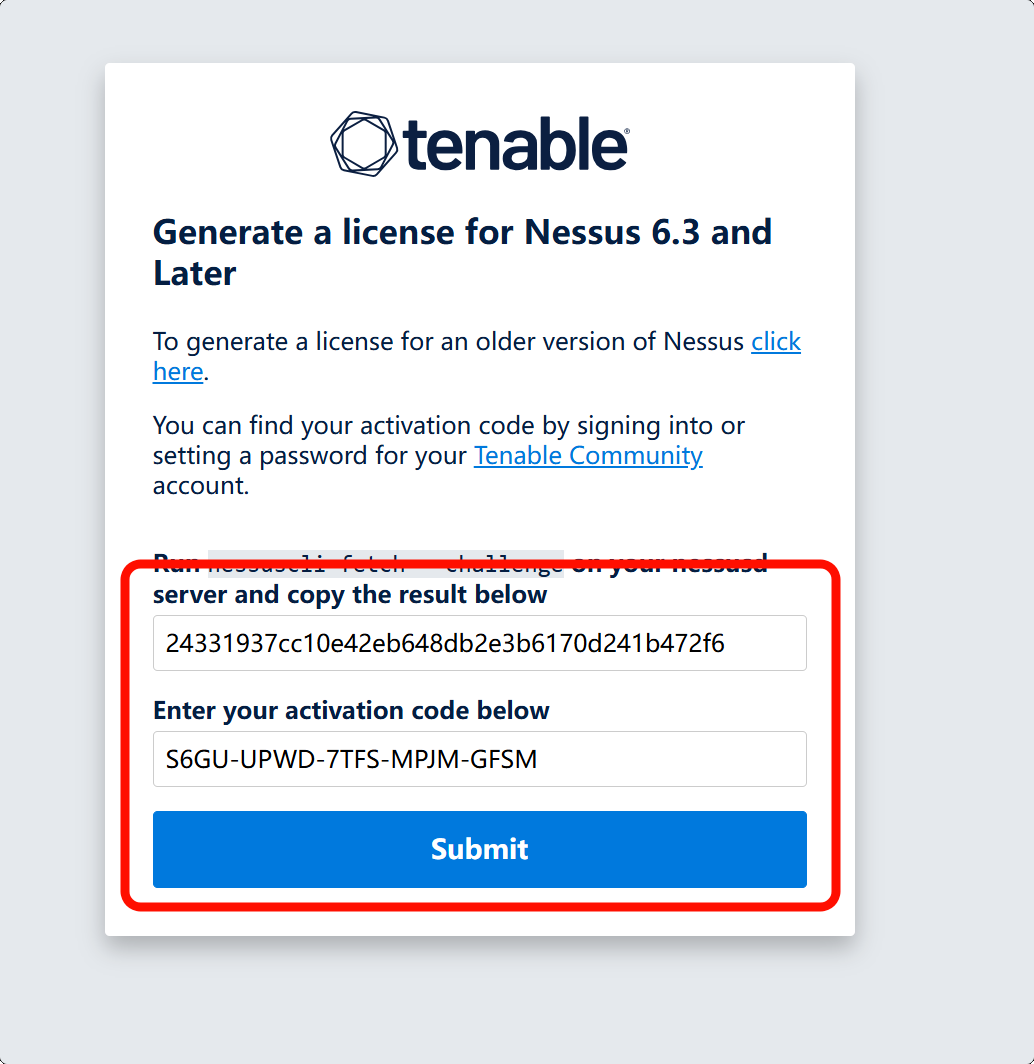

提交激活

执行如下命令,以获取 Challenge code:

docker exec -it containerID /opt/nessus/sbin/nessuscli fetch --challenge

获取到 Challenge code 为:24331937cc10e42eb648db2e3b6170d241b472f6。

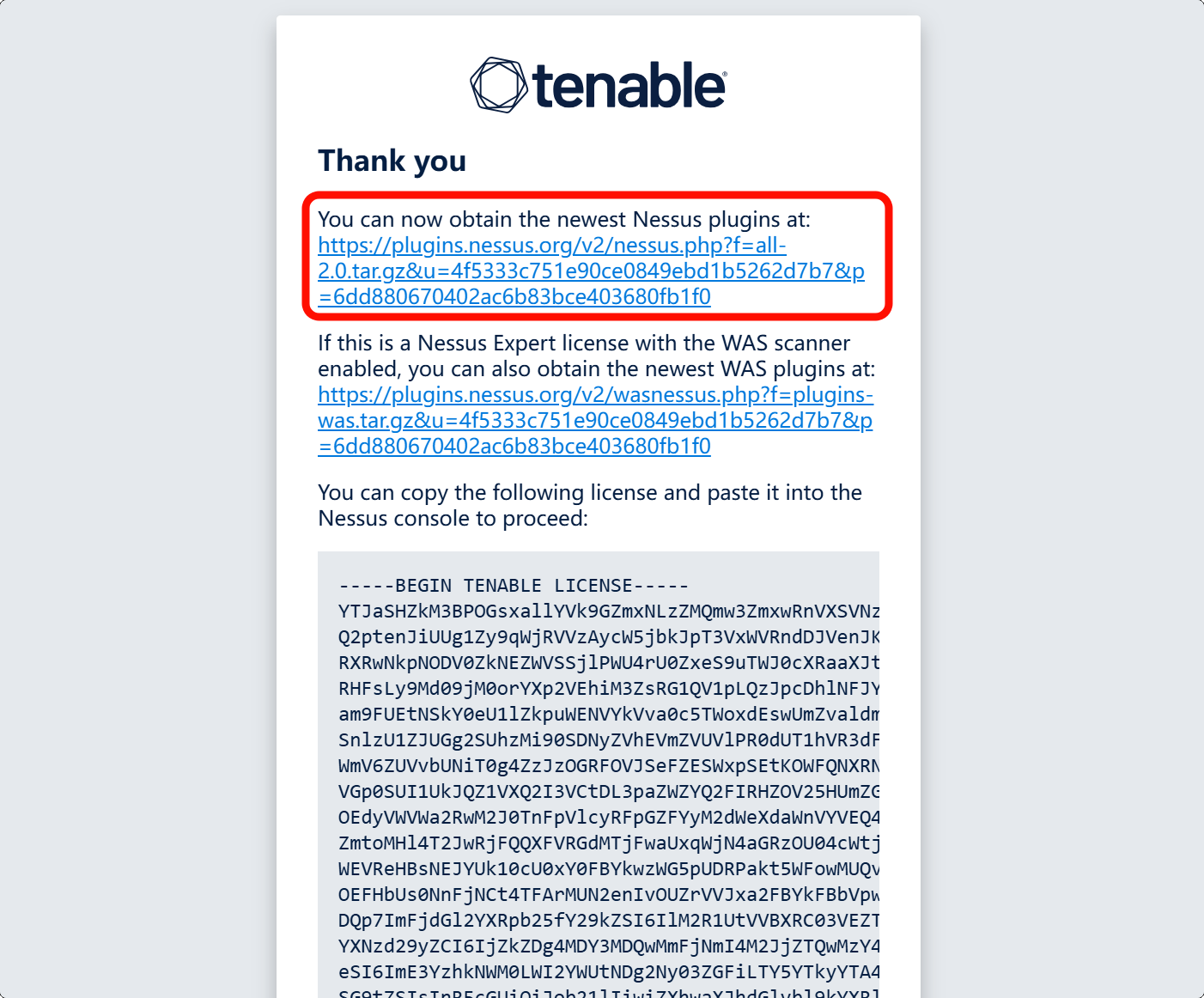

从邮件中跳转到 激活页面,输入激活码与 Challenge code 以提交激活。

激活并安装插件

在提交激活以后,获得下载链接。

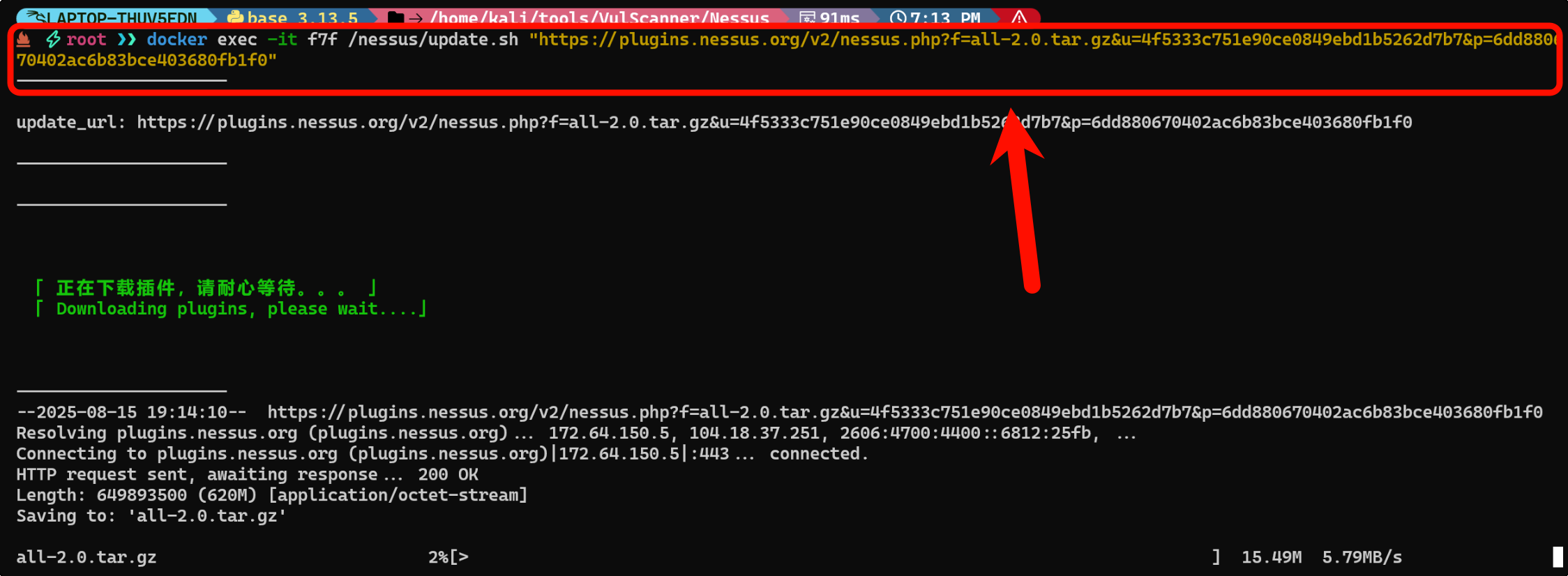

执行如下命令,使用获取到的链接激活设备并获取插件。

docker exec -it containerID /nessus/update.sh "https://plugins.nessus.org/v2/nessus.php?f=all-2.0.tar.gz&u=4f5333c751e90ce0849ebd1b5262d7b7&p=6dd880670402ac6b83bce403680fb1f0"

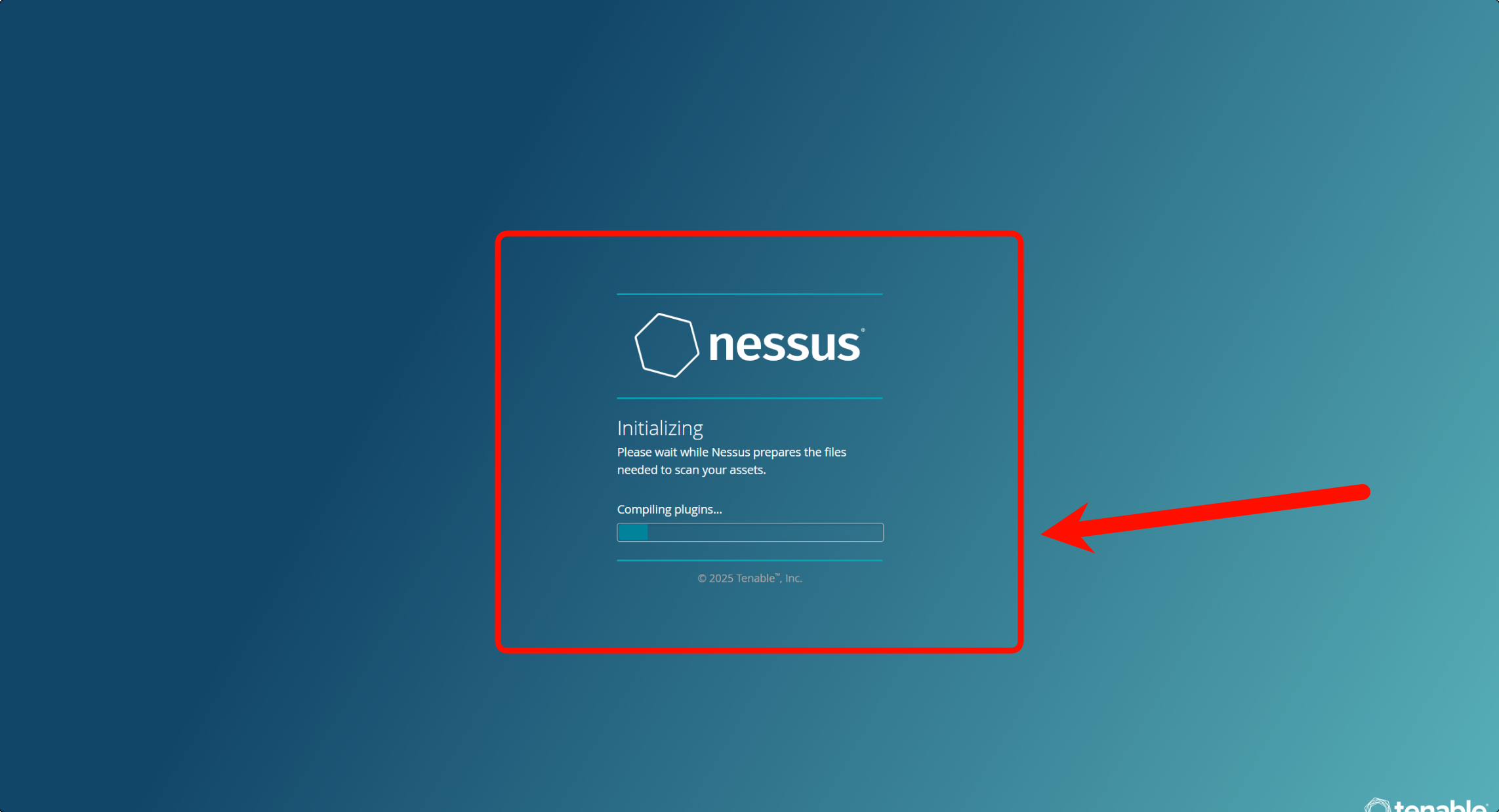

网站的访问与初始化

完成以上步骤以后,访问网站 https://192.168.2.243:8834 并刷新,网站会开始初始化(时间较长)。

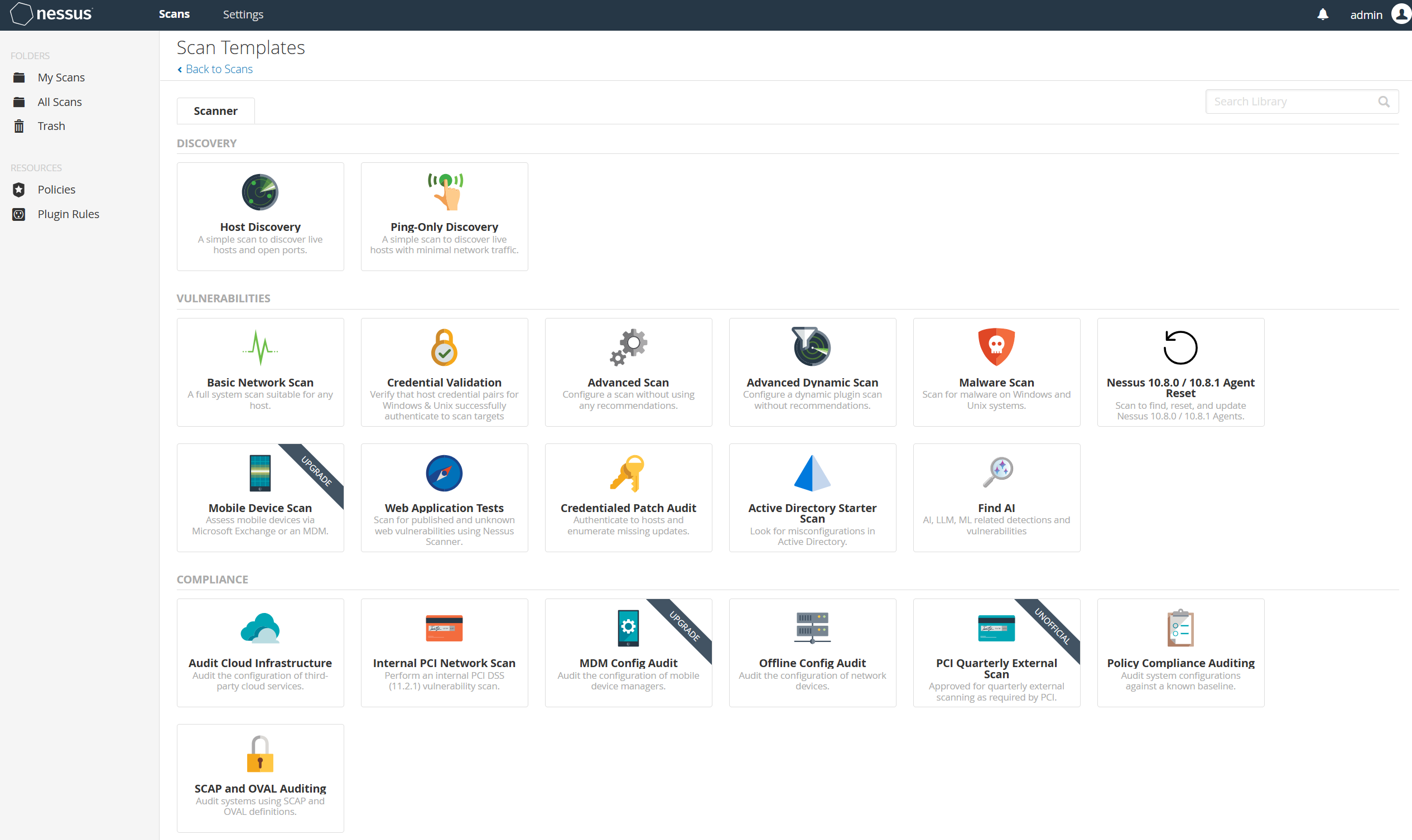

扫描目标

完成初始化后,使用初始化的账号密码登录即可使用。

被动扫描

被动扫描不依赖主动爬虫,仅对用户访问的页面进行漏洞检测,适合需要手动控制扫描范围的场景。

XRay 1.0 被动扫描

生成并安装证书

被动扫描需配置代理并安装证书。首先生成证书并安装:

./xray_linux_amd64 genca

启动 XRay 服务

设置监听地址并启动 XRay:

./xray_linux_amd64 ws --listen ListenIP:Port -html-output result.html

配置浏览器代理

在浏览器中设置代理,指向 XRay 的监听地址和端口。

启用代理后,访问目标页面即可触发被动扫描。

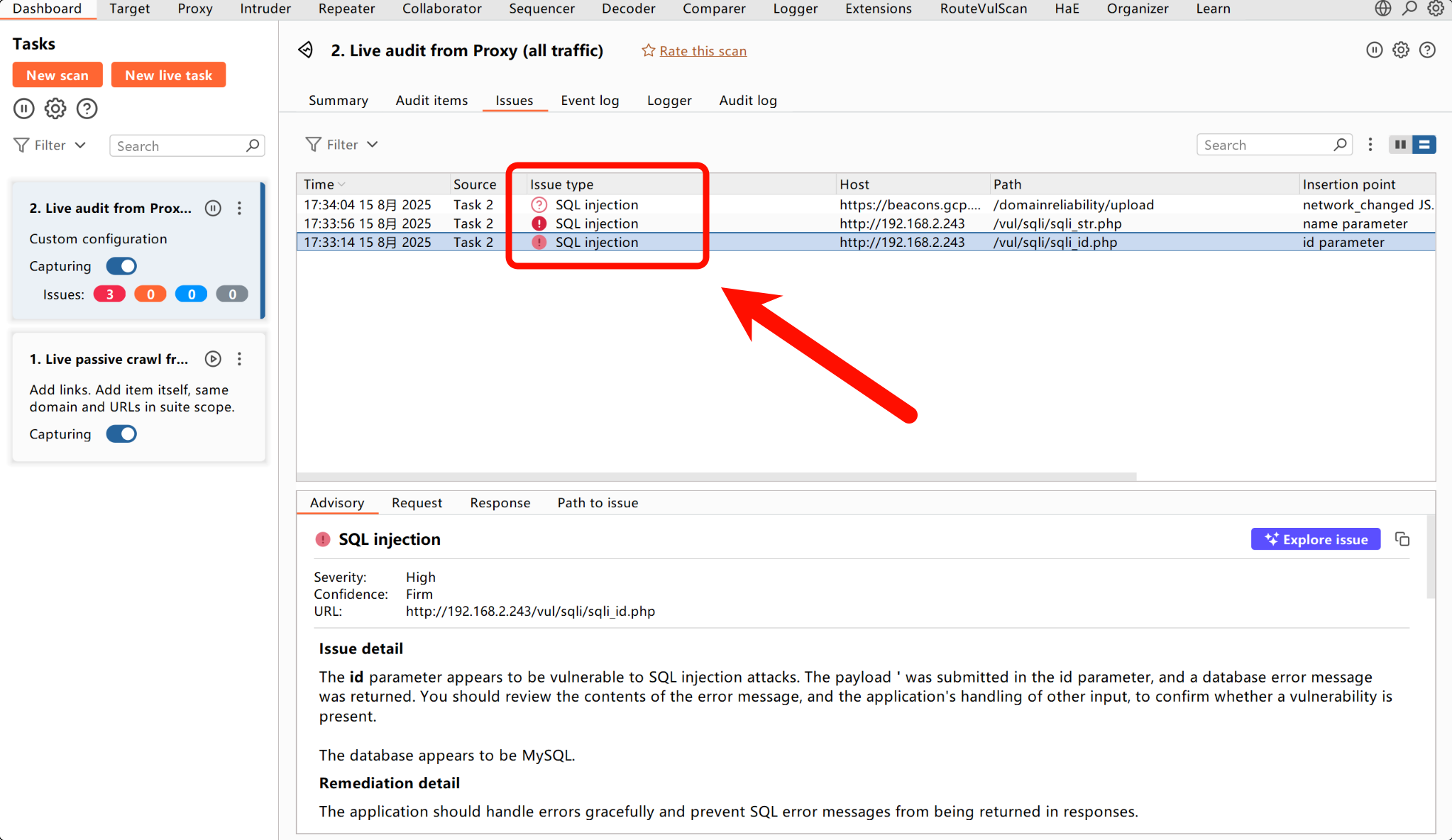

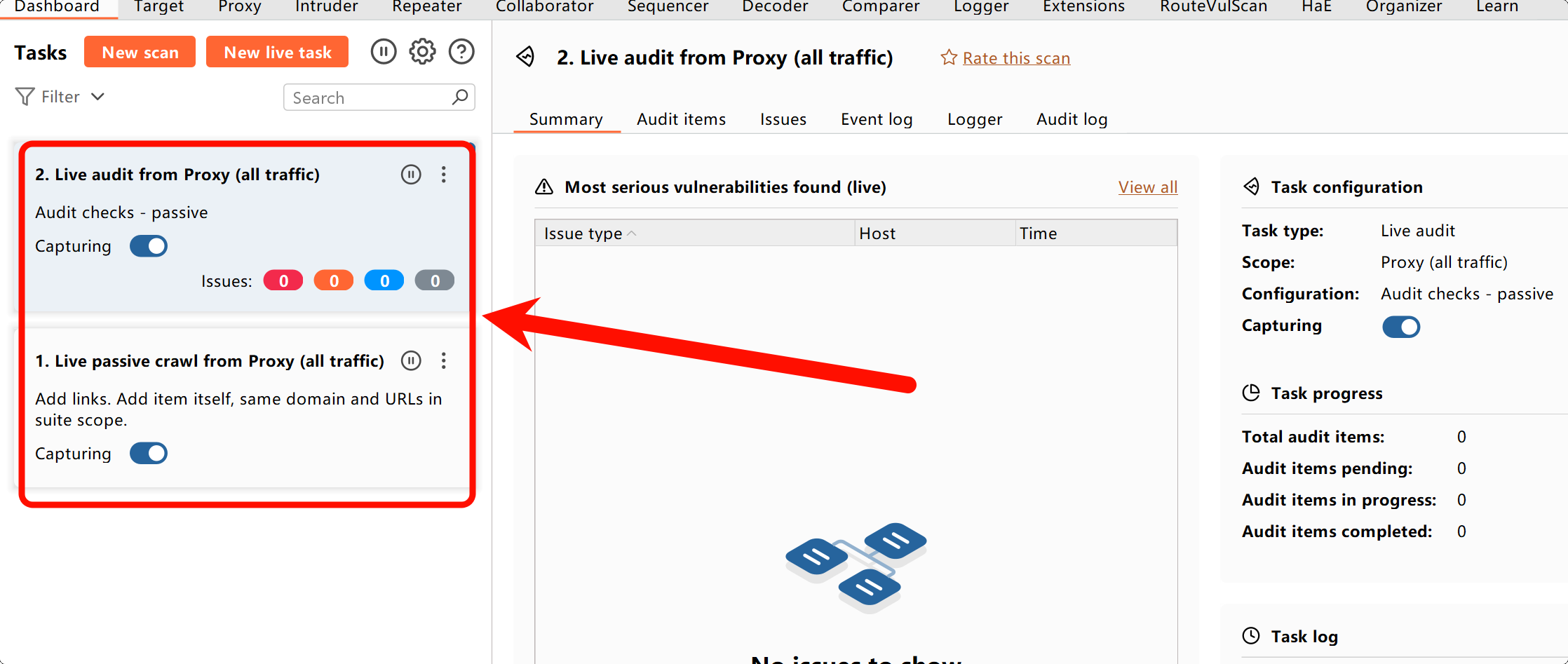

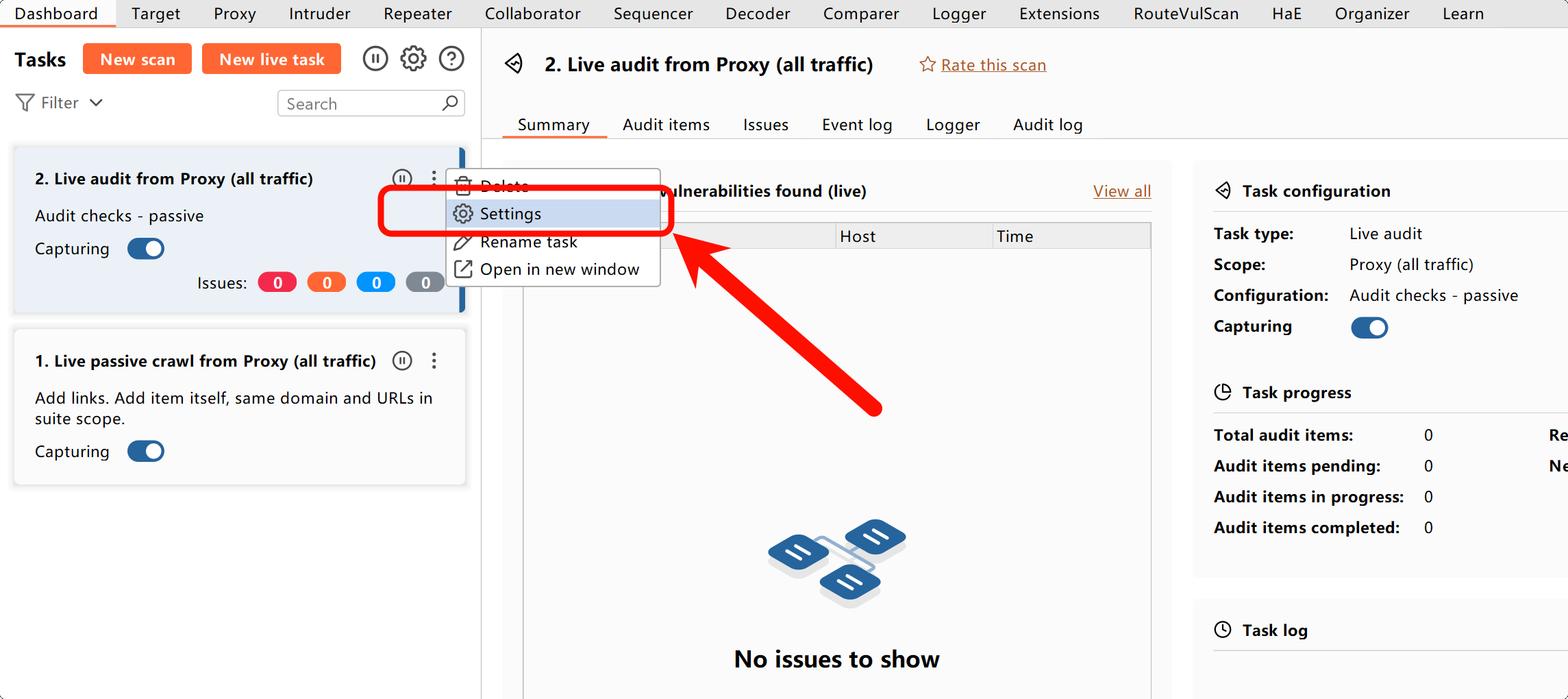

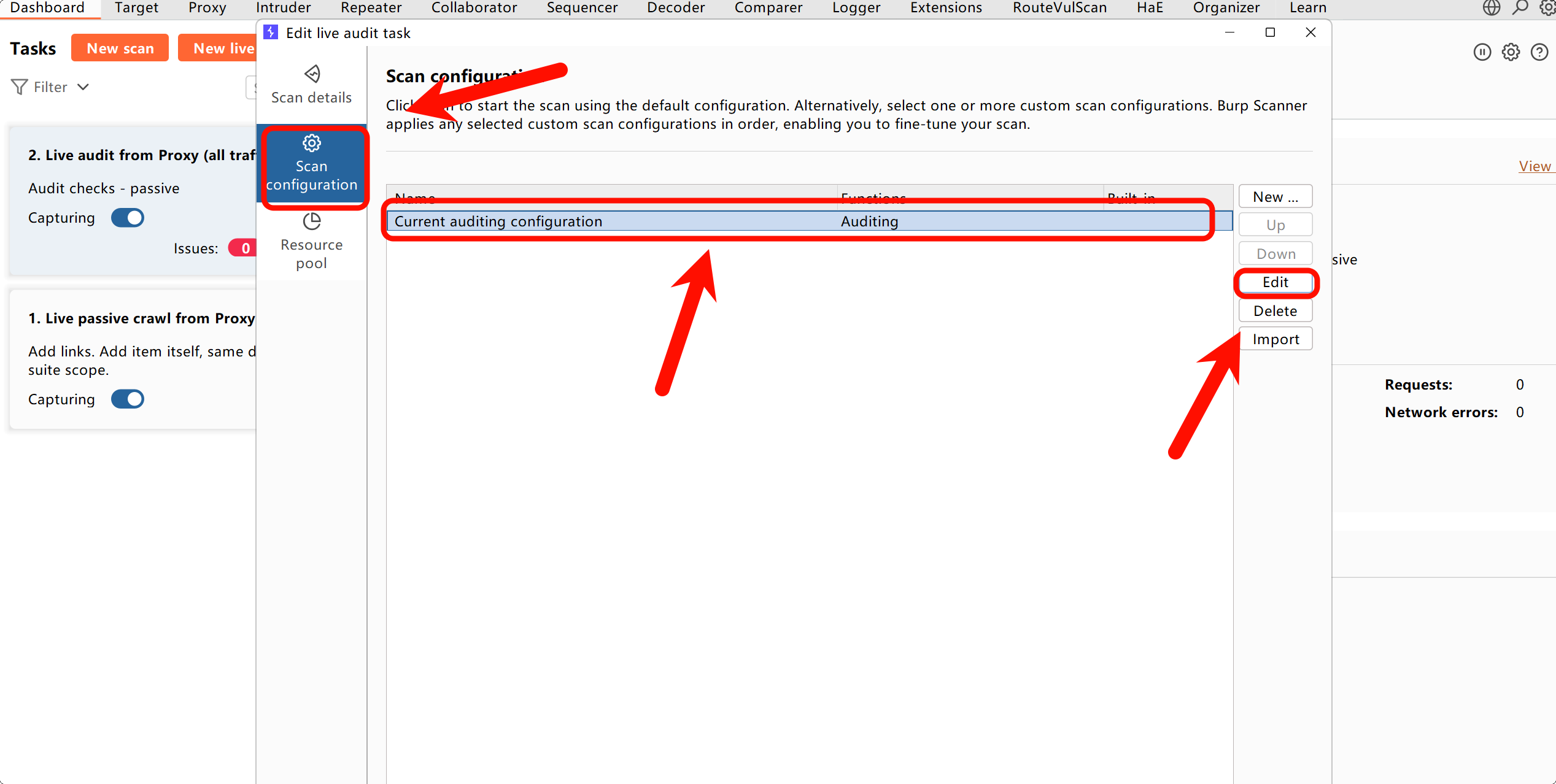

BurpSuite DashBoard 被动扫描

BurpSuite 支持主动与被动扫描。若需仅使用被动扫描,需禁用爬虫功能。

配置被动扫描

- 按照需求关闭或开启 BurpSuite 的爬虫功能。

- 在设置中调整扫描规则,默认扫描范围较小,需按需设置。

扫描目标

配置好以后,浏览器启动 BurpSuite 代理,访问目标。

- 可以看到扫描结果,发现的漏洞如下: