内网渗透基础

什么是内网

内网是指企业的局域网或内部网络,通常根据功能和保密性要求划分为不同的网络区域,例如:

- 办公网:用于日常办公,员工访问的通用网络。

- 核心数据库网:存储企业关键数据的网络,访问权限严格。

- 财会网:用于财务管理和会计操作的专用网络。

- DMZ 边界网络:对外提供服务的区域,如 Web 服务器、邮件服务器等。

- ······

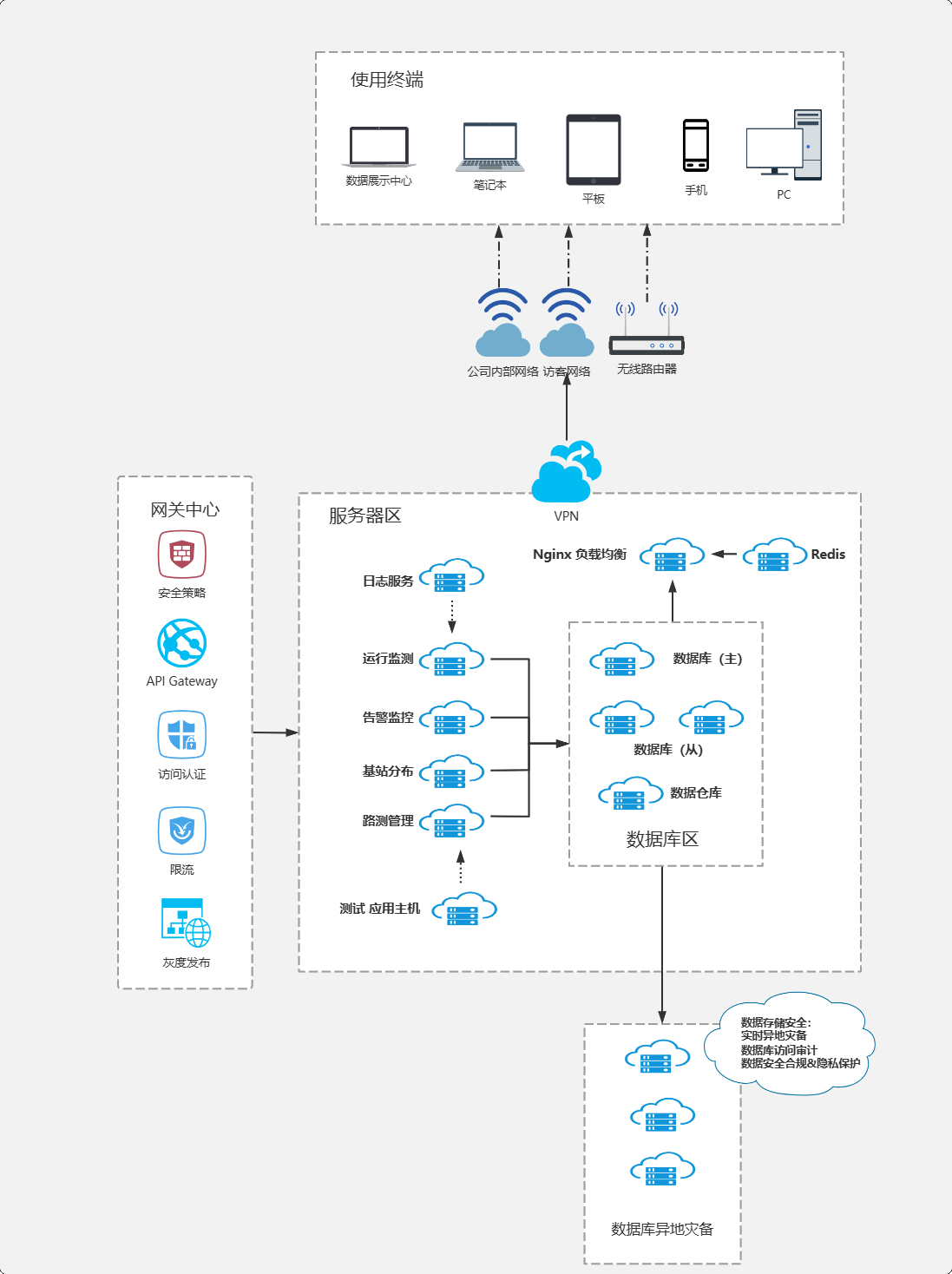

以下是典型的内网拓扑图:

什么是内网渗透

内网渗透是对企业内部网络进行的安全测试,旨在发现网络中的安全漏洞和弱点,模拟攻击者可能利用的路径,以评估和提升企业网络的安全性。

内网渗透流程

内网渗透测试是一个系统化的过程,通常包括以下几个阶段:

前期打点

目标:获取初始访问权限,通常从 DMZ 区域(如 Web 服务器、邮件服务器等)入手,这些服务通常是攻击者能够直接访问的外部入口。

常见技术:

- 漏洞扫描:利用工具(如 Nessus、Burp Suite)扫描 Web 服务漏洞。

- 社会工程学:通过钓鱼邮件或伪装身份获取初始凭据。

- 弱口令爆破:尝试常见用户名和密码组合。

内网信息收集

目标:了解内网的结构、主机、用户和服务信息。

技术手段:

- 内网存活探测:使用工具(如 Nmap、Ping)扫描存活主机。

- 网络嗅探:捕获网络流量,分析协议和通信内容。

- 服务枚举:识别目标主机运行的服务和版本(如 SMB、RDP)。

- 权限提升:利用系统漏洞(如提权漏洞)或弱配置(如默认密码)获取更高权限。

横向渗透

目标:在同一网段内扩展控制范围,攻击其他主机或服务。

常见技术:

- 凭据窃取:获取本地或域用户凭据(如通过 Mimikatz 提取哈希)。

- 漏洞利用:针对同一网段内主机的已知漏洞进行攻击。

- 伪造凭据:利用 Kerberos 协议漏洞(如 Pass-the-Ticket)进行横向移动。

构建代理与纵向渗透

目标:跨网段进行渗透,访问更深层次的网络区域。

技术手段:

- 代理搭建:使用工具(如 Cobalt Strike、Metasploit)建立代理隧道。

- 跨网段扫描:通过代理探测其他网段的主机和服务。

- 域渗透:在 Windows 环境中,针对域控制器进行攻击,获取域管理员权限。

权限维持

目标:在目标网络中长期潜伏,保持访问权限。

常见技术:

- 创建后门账户:添加隐藏用户或修改现有用户权限。

- 植入恶意软件:部署远程控制木马(如 RAT)。

- 修改日志:隐藏攻击痕迹,避免被检测。

痕迹清除

目标:清除攻击过程中留下的日志和痕迹,降低被发现的概率。

技术手段:

- 删除日志:清除系统日志、应用程序日志等。

- 还原配置:恢复被修改的系统设置。

- 关闭后门:根据需要移除临时后门,确保隐蔽性。

常用工具

C2 服务器(Command & Control Server):用于远程命令与控制,常见工具包括 Cobalt Strike、Metasploit。

Windows 环境(域环境)工具:

- Mimikatz:用于凭据提取和权限提升。

- PowerSploit:PowerShell 脚本集合,用于内网渗透。

- BloodHound:用于分析 Active Directory 环境,寻找攻击路径。

免杀技术:通过编码、混淆或加密绕过杀毒软件检测,常见工具包括 Veil-Framework、Shellter。